例子

我们先写一个简单的程序:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 extern int shared;void swap (int *a, int *b) __attribute__ ((weak)) ;int main (void ) int a = 100 ;if (swap)return 0 ;int shared = 1 ;void swap (int *a, int *b)

在程序try.c中,我们引用了外部的一个整形变量和一个函数,将其编译成.o文件后可以在.text段中看到main函数对应的汇编指令。

在看到汇编指令之前,我们先提出一个问题:当我们调用一个并不在本文件中定义的变量时,编译器是如何处理的?

下面我们来看看objdump反汇编的结果:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 Disassembly of section .text:

对照源代码,我们可以看到0x1f处应该是使用变量shared的位置,而0xf和0x2c处则是调用函数swap的位置。然而这两个位置的指令却让人摸不着头脑,看起来关键的数据都被使用00填充掉了。然而将try.c与lib.c放在一起编译时,最终可执行文件中main的反汇编结果如下:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 16 17 Disassembly of section .text:

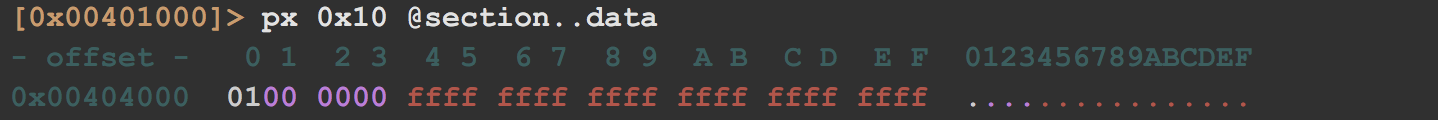

需要注意,这里的地址是指令的虚拟地址。对照来看,原本调用函数swap的指令操作数发生了变化,变成了swap函数的相对地址,而变量shared的地址也变成了0x404000。经验告诉我们,shared将会被存放在.data段,我们来看一看是否是这样:

事实的确如此,看来在编译的过程中,某一步操将这些原本用于填充的“假数据”替换成了真正的数据。这一步操作便是所谓的重定位。

重定位

在重定位这一步操作前,我们需要知道链接器将多个目标文件(即初步编译形成的.o文件)的相同类型段合并到最终的可执行文件中。在这个过程中,数据的地址被重组。接下来重定位的任务就是把合并后数据的正确地址填充到相应位置。

那么链接器是怎么知道上面的“相应位置”是指哪里呢?这里就需要用到重定位表了。当我们查看原来的目标文件的段时,我们可以看到一个名为.text.rela的段,这个段是一个名叫重定位表结构体数组。结构体的定义如下所示:

1 2 3 4 5 6 7 typedef struct elf64_rela {

使用readelf -r命令查看.rela.text段的内容:

1 2 3 4 5 Relocation section '.rela.text' at offset 0x228 contains 3 entries:

注意info的内容被分为了两段,高32位的内容是重定位符号在符号表中的位置,而低32位则是重定位类型。

下面我们来进行验证:由info成员可以得知swap和shared在符号表中索引分别为0xa和0xb,再看符号表:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 >

符号的位置是正确的,这验证了上面的说法。